Die Deutsche Telekom AG hat ihren Sitz in Bonn und ist laut dem Geschäftsbericht Europas größtes Telekommunikationsunternehmen und die vielzähligen Angebote, u.a. im Internet, sollten auf eine sichere Seite hindeuten. Unsere Untersuchung zeigte trotzdem einige Mängel auf.

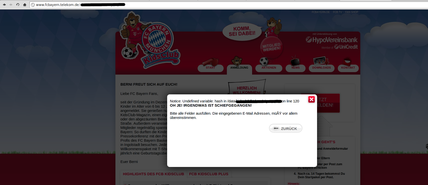

Die meisten Fehler entdeckten wir unter der Subdomain “fcbayern” der Domain “telekom.de”. Dort wird wohl die offizielle Webseite des FC Bayern gehostet beziehungsweise weitergeleitet (www.fcbayern.de). Gab man in der Anmeldung zum KidsClub in alle Eingabefelder ungültige Zeichen ein, so bekam man eine Fehlermeldung, dass eine Variable nicht definiert sei, und dazu den kompletten Pfad zum ausgeführten Script. Es kommt häufig vor, dass Scripte bei falschen Eingaben Fehlerausgaben erzeugen, in denen der Pfad zur ausgeführten Datei bzw. weitere nützliche Informationen erscheinen. Diese können Kriminellen entscheidene Hinweise auf die Systemstrukturen geben und vereinfachen ein Eindringen in das System. Dies kann unterbunden werden, indem man die Fehler in eine Log-Datei schreibt, und dem Besucher eine benutzerfreundliche Fehlermeldung ausgibt. Des Weiteren war es möglich auf bestimmten Seiten Teile des nicht interpretierten Quellcodes einzusehen und so die Anwendung weiter nachzuvollziehen. Das ist deshalb als kritisch zu bewerten, da der direkte Einblick in den PHP Code es unheimlich erleichtert, weitere Sicherheitsprobleme zu identifizieren.

Damit war dieser Bereich der Webseite soweit untersucht und wir schauten uns weiter um, bis wir auf die Subdomain “evergabe” stießen. Dort stellt die Telekom eine

Internetplattform für die elektronische Abwicklung von Ausschreibungen und der Vergabe von Bauleistungen

zur Verfügung.

Auf einer Unterseite dieser Plattform, auf welcher man sich PDF-Dateien erzeugen lassen konnte, fanden wir eine SQL Injection Lücke. Die Daten der Plattformbenutzer waren unserer Abschätzung nach durch diese gefährdet, denn die verwundbare Seite hing fest mit den Daten des Portals zusammen.

Der erste Versuch einer Kontaktaufnahme geschah am 24.06.2012, jedoch passierte daraufhin eine ganze Weile nichts. Wir versuchten es nach den Sommerferien erneut über ein neues Medium: Twitter. Wir tweeteten zunächst direkt an die Telekom (@deutschetelekom), was am 02.08.2012 passierte. Nachdem man sich nach 6 Tagen nicht zurückmeldete, starteten wir einen erneuten Versuch an den weiteren Twitter-Account (@Telekom_hilft), den Support der Telekom.

Nun kam Bewegung in den Fall, denn man antwortete uns dankbar und gab uns eine Emailadresse, über welche die Informationen dann an die zuständige Abteilung weitergeleitet werden sollten. Dieses Versprechen hielt man ein, denn am Folgetag erreichte uns eine Email des Deutschen Telekom CERTs, dass man gerade dabei wäre die Fehler zu verifizieren.

Man bedankte sich sehr für unser Engagement, jedoch ließ man uns nichts von der Behebung wissen, sodass erst eine Nachprüfung unsererseits am 14.08.2012 ergab, dass die Sicherheitslücken behoben wurden.

Wir bedanken uns bei der Telekom für die schnelle Beseitigung der Sicherheitslücken, jedoch würden wir uns eine kurze Rückmeldung nach der Behebung, sowie eine direkte Weitergabe der Probleme beim ersten Kontaktversuch, wünschen. Damit schließen wir den Fall und verbleiben mit freundlichen Grüßen.

Das Team der Internetwache.org

Screenshots