Im Zuge unserer Untersuchungen von Telekommunikationsanbietern stießen wir auf den Handyshop von Simyo.

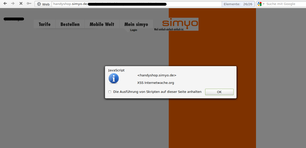

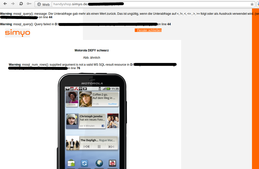

Im Handyshop von Simyo.de, welcher unter der Subdomain “handyshop” erreichbar ist, entdeckten wir einige Schwachstellen, welche das Kauferlebnis der Besucher bei einer Ausnutzung massiv einschränken könnte. Es handelte sich dabei um zwei Cross-Site-Scripting (XSS) Möglichkeiten, und eine Full-Path-Disclosure. Über diese wäre es möglich gewesen, das Verhalten bzw. das Aussehen des Shops nach belieben zu verändern und die Besucher darüber zu täuschen.

Zunächst versuchten wir das Unternehmen per Online-Formular zu kontaktieren, um das Problem zu schildern. Dies geschah am 12.08.2012. Nachdem drei Wochen verstrichen, und wir weder eine Rückmeldung noch einen Fix erhielten, schrieben wir Simyo per Twitter an. Nach einigen weiteren Tweets erhielten wir eine Email-Adresse, an welche wir uns wenden sollten.

Daraufhin schickten wir am 06.09.2012 die Hinweise an die zuständige Person. Einen Tag später erhielten wir eine Nachricht mit der erfreulichen Botschaft, dass der Shopdienstleister am vorherigen Tag informiert wurde, und die genannten Probleme noch am gleichen Abend behoben wurden. Man teilte uns mit, dass keine Gefahr für die Kundendaten bestünden hätte, und man bedankte sich für den “fairen Umgang” mit den Informationen.

Zunächst möchten wir uns bei Simyo erneut für das Dankeschön bedanken. Unser Dank gilt ebenfalls der schnellen Reaktion seitens Simyo und dem Dienstleister, welcher die Shopsoftware bereitstellt. Nichtdestotrotz ist es schade, dass man nicht gleich auf den Hinweis per Online-Formular eingangen ist. Ansonsten kann man nur von einem sehr kompetenten Umgang und einem extrem freundlichen Kundenservice berichten.

Das Team der Internetwache.org

Screenshots