Im Zuge der Untersuchung mehrerer Internetseiten aus dem Nachrichten- und Zeitungsbereich sind wir auf die Webpräsenz von N24 gestoßen. Die Webseite ist eine Ergänzung zum Fernsehangebot des Senders und bietet dem Besucher viele Informationen, auch multimedial.

Die Webseite ist allgemein sehr modern gehalten, ist vom Quellcode ansprechend und auch über das Smartphone gut zu erreichen. Die Seite wird laut Alexa.com unter den Top 350 Seiten in Deutschland und unter den Top 7500 Seiten weltweit gelistet. Dem entsprechend viele Menschen rufen täglich über diese Seite neuste Nachrichten ab.

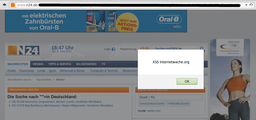

Wir entdeckten am 08.06.2012 einen Login-Bypass, eine Full Path Disclosure und mehrere Cross Site Scripting Lücken auf dem Webauftritt. Der Login-Bypass ermöglichte das Anschauen und Aufrufen interner Entwicklungsdaten. Die Full Path Disclosure gab einige Informationen über das System preis und die Cross Site Scripting Lücke in der Wetterabfrage wäre ohne weiteres für Cookie-Stealing oder ähnliches geeignet. Vor allem Cross Site Scripting Lücken bieten Angreifern ein enormes Potential.

Nachdem wir zwei Tage später die Email, an die zur Seitenbetreuung zuständigen Firmen, abgeschickt hatten, tat sich fünf Tage lang nichts.

Danach entschieden wir uns, telefonischen Kontakt aufzunehmen, was sich als sehr interessant herausstellte. Eine Firma wurde im Impressum unter “IT-Betrieb und Managed Hosting” und die andere als “Support und Weiterentwicklung” genannt.

Wir versuchten zunächst uns beim IT-Betrieb zu erkundigen, wo man uns auf das zweite Unternehmen verwies. Nun gut, wir riefen dort ebenfalls an, bei der uns eine scheinbar desinteressierte Mitarbeiterin versicherte, das Problem weiterzugeben, und uns zurück zur IT-Betriebs-Firma schickte.

Nach dieser ersten Runde, folgte ein erneuter Anruf bei der IT-Betriebsfirma, denn der zuständige Mitarbeiter, welcher N24 betreute, war zuvor nicht erreichbar gewesen. Dort war man erstaunt, bzw. verwundert, weshalb wir denn Sicherheitslücken mitteilen würden, und man wollte ständig die dahinterstehende Firma, welcher wir doch angehören würden, erfragen. Trotzdem bedankte man sich für die Hinweise.

Die Anrufe schienen etwas in Bewegung gebracht zu haben, denn noch am selben Tag erhielten wir eine Email, in der man uns mitteilte, dass man sich um die genannten Probleme kümmern werde.

Weitere drei Tage verstrichen, bis die erfreuliche Nachricht der Behebung, am 18.06.2012, erhielten. Eine Nachprüfung unsererseits bestätigte dies ebenfalls, sodass wir den Fall damit abschließen konnten.

Wir bedanken uns bei den beiden zuständigen Unternehmen für Ihre Geldud und Kooperation, sodass alles relativ schnell, innerhalb von 10 Tagen, behoben werden konnte.

Das Team der Internetwache

Screenshots