Sicherheit ist bei Facebook besonders wichtig. Als größtes soziales Netzwerk der Welt, mit rund 1,23 Milliarden Mitgliedern hat Facebook schon seit 2011 ein Bug Bounty Programm. Facebook gab damals bekannt, dass es eine Mindestauszahlung von $500 geben wird und das es kein Höchstlimit gibt. Bislang wurden rund 2 Millionen Dollar als Belohnung ausgezahlt, davon allein 1,5 Millionen in 2013. Als Whitehat (Security Researcher) macht es einen natürlich sehr stolz einem solch großen Unternehmen im Bezug auf die Sicherheit zu helfen, zudem ist es eine prima Referenz und die Belohnungen sind sicher auch ganz angenehm ;) Eines Tages entschlossen wir uns also auch an dem Bug Bounty Programm von Facebook teilzunehmen und suchten nach Lücken.

Wir haben die Hauptplattform, das soziale Netzwerk, extrem genau untersucht, konnten aber nichts finden. Vermutlich ist Facebook ein solch beliebtes Ziel bei Whitehats, das für uns einfach nichts mehr übrig war, oder uns die Kreativität für ausgefallene Lücken fehlte. Aber wir gaben nicht auf! Deshalb konnten wir dennoch einige kleinere Lücken auf einer Domain von Facebook und einer “branded site” finden.

Die erste Auffälligkeit war in einer Drittapplikation unter fb.com. (Interessant zu wissen: FB.com wurde von Facebook 2010 für 8,5 Millionen Dollar aufgekauft.) Die Lücke befand sich auf der Subdomain: investor.fb.com und bestand aus einer eingeschränkten Weiterleitung (limited redirection). Die URL war wie folgt aufgebaut:

1

| |

Es war möglich die Parameter der URL entsprechend zu ändern, beispielsweise so:

1

| |

Mit diesem kleinen Trick war es möglich auf jede Datei zu verlinken, welche in dem System der Driitapplikation unter http://www.shareholder.com/ gespeichert war. Es wäre also möglich gewesen ideale Phishing-Links zu erstellen. Die Applikation wird von vielen großen US-Unternehmen verwendet und betraf nicht nur Facebook. Dennoch wurde die Lücke von Facebook mit $500 honoriert, weil sie auch deren Infrastruktur betraf und sie hätte mit ein wenig Social Engineering oder Phishing größere Auswirkungen haben können.

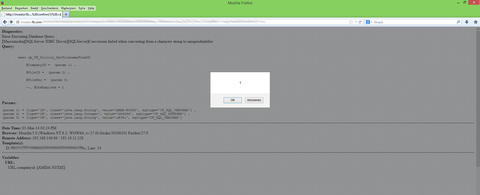

Das witzige an der Sache ist, dass @smiegles (ein White und guter Freund von uns) auch eine Schwachstelle in diesem System gefunden hatte. Er wurde von @garagosy darauf aufmerksam gemacht, dass der Parameter “filename” nicht ausreichend gegen XSS gesichert war. Dadurch ergab sich eine coole XSS welche ebenfalls mit $500 honoriert wurde (die Lücke war über den Parameter “filename” oder den User-Agent ausnutzbar, siehe Screen).

Wir waren etwas enttäuscht, da wir die Lücke nicht gefunden hatten - dennoch freuten wir uns für @smiegles und wissen nun, dass jeder verschiedene Ansätze hat um Lücken zu finden. Das bestärkt uns in der Annahme, dass crowdsourcing im Bezug auf Websecurity ein unglaublich effizientes Instrument ist und noch mehr Firmen diesen Schritt in ihrem Betriebsprozessen etablieren sollten.

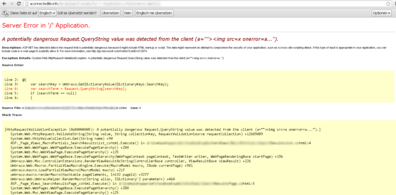

Einige Wochen später lasen wir durch Zufall in der Presse, dass Facebook ein neues Portal veröffentlicht hatte, auf dem über die vernetzte bzw. smartere Welt aufgeklärt werden sollte. Diese Seite heißt “aconnectedlife.de” und auf ihr fanden wir mehr oder weniger zufällig noch zwei weitere Sicherheitslücken. Zum Einen eine FPD (Full-Path-Disclosure) in der Suche und zum Anderen eine XSS (Cross-Site-Scripting Lücke) in einer Flash-Datei (swf-based). Beide Lücken wurden mit jeweils $500 von Facebook vergütet und wir wurden in die Hall of Fame von facebook.com (https://www.facebook.com/whitehat/thanks/) aufgenommen.

Zusammenfassend lässt sich sagen, dass das Bug Bounty Program von facebook wirklich fair und angenehm ist, außerdem antwortet der Support immer sehr schnell. Wir sind stolz, dass wir Facebook im Bezug auf die Websicherheit helfen konnten und hoffen, dass wir vielleicht in Zukunft mal wieder etwas finden.

Das Team der Internetwache.org