Es ist schon etwas länger her, dass wir einen Artikel über Schwachstellen veröffentlicht haben. Aber heute haben wir uns die Arbeit gemacht einen kleinen Blogpost zu verfassen, indem wir euch über zwei kleine SQL-Injections in einem AVIRA Produkt berichten wollen. Das Ganze ist etwa ein Jahr her.

Avira ist ein sehr bekannter Hersteller für Antivieren Software und wurde insbesondere durch seine Freeware Version zu einem oft installierten Vierenscanner. Wie nahezu jedes Unternehmen in der IT-Branche hat Avira eine Webpräsenz und die “Managed Email Security” haben wir uns angeschaut.

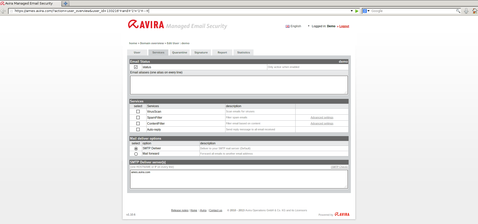

Während wir das webbasierte Produkt “Managed Email Security” ansurften, stellten wir fest, dass einige Parameter nicht korrekt validiert wurden. Das führte zu zwei verschiedenen blinden SQL-Injection Lücken:

1 2 3 4 5 6 7 | |

Wir haben diese Lücken umgehend an Avira gemeldet (7.08.2013) und unser Report wurde daraufhin an die entsprechende Fachabteilung weitergeleitet. Wir tauschten uns mit den entsprechenden Entwicklern über Mail aus und schilderten weitere nützliche Informationen zum Beheben der Lücken. Nach bereits 5 Tagen waren die Lücken geschlossen (12.08.2013) und wir freuten uns über die freundliche Reaktion seitens Avira.

Leider teilte man uns mit, dass Avira kein “Swag” für das Finden von Lücken mehr verteilt (das war einige Monate davor wohl noch der Fall). Wir finden sowas zwar immer schade und hoffen, dass Unternehmen ein Bug Bounty Program starten, aber ein “Responsible Discloure Program” ist bereits ein großer Schritt in die richtige Richtung.

Wir bedanken uns sehr herzlich für den ausgesprochen schnellen und freundlichen Support bei Avira.

Das Team der Internetwache.org

Sceenshots: