Da wir selbst für einen verantwortungsvollen Umgang mit Ressourcen und den Schutz der Natur sind, sympathisieren wir mit Gruppen wie Greenpeace. Häufig machen sich auch zwielichtige Internetaktivisten an Webseiten von Umwelt- oder Hilfsorganisationen zu schaffen, wir wollten dem zuvorkommen und führten deshalb eine Sicherheitsprüfung von greenpeace.de durch.

Um mehr Menschen mit den Aktionen zu erreichen, nutzen solche Organisationen heutzutage das Internet, worüber die Kommunikation, zur besseren Koordination, der rund 566.000 Fördermitglieder ( Stand: 2011 ) u.a. stattfindet.

Bei der Kontrolle stellen wir zunächst fest, dass greenpeace.de ein recht leistungsstarkes und sicheres Content-Management-System (CMS) nutzt: TYPO3.

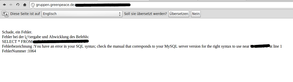

Wir überprüften sämtliche Stellen konnten jedoch zunächst keine besonderen Schwachstellen ausmachen, bis wir schließlich auf einem anfälligen Parameter auf der Ortsgruppe aus Dresden gestoßen sind. Über diesen Parameter konnte man ungefilterte Anfragen an den SQL Datenbankserver stellen, welches ein Auslesen sämtlicher Daten ermöglicht hätte.

Wir verständigten die verantwortliche Stelle bereits am 13.06.2012 mit einer ausführlichen Schilderung des Problems. Am 21.06.2012 wurde die Lücke erfolgreich behoben. Der entsprechende Hoster löschte die Scripte vom Server, denn diese seien veraltet gewesen.

Wir danken an dieser Stelle für den verantwortungsvollen Umgang mit der Lücke, und würden uns über eine noch schnellere Behebung der Sicherheitsprobleme freuen.

Das Team der Internetwache.org

Screenshots